Terug naar het overzicht

14 september 2022

Nieuwe GIFShell-aanval richt zich op Microsoft Teams

Een cybersecurity-consultant heeft een nieuwe aanvalsketen ontdekt die GIF-afbeeldingen in Microsoft Teams gebruikt om willekeurige opdrachten uit te voeren op de machine van het doelwit.

De exploit ontdekt door Bobby Rauch wordt “GIFShell” genoemd en het hoofdbestanddeel is een GIF-afbeelding die een verborgen Python-script bevat. Deze vervaardigde afbeelding wordt naar een Microsoft Teams-gebruiker verzonden om een omgekeerde shell te maken.

Door misbruik te maken van de legitieme Microsoft-infrastructuur kan een aanvaller beveiligingscontroles omzeilen, schadelijke bestanden als onschadelijk laten lijken en kritieke gegevens exfiltreren. Om dat allemaal te doen, heeft de aanvaller de slachtoffers nodig om een “Stager” te installeren, een uitvoerbaar bestand dat de opdrachten die in de GIF zijn ingesloten, daadwerkelijk uitvoert.

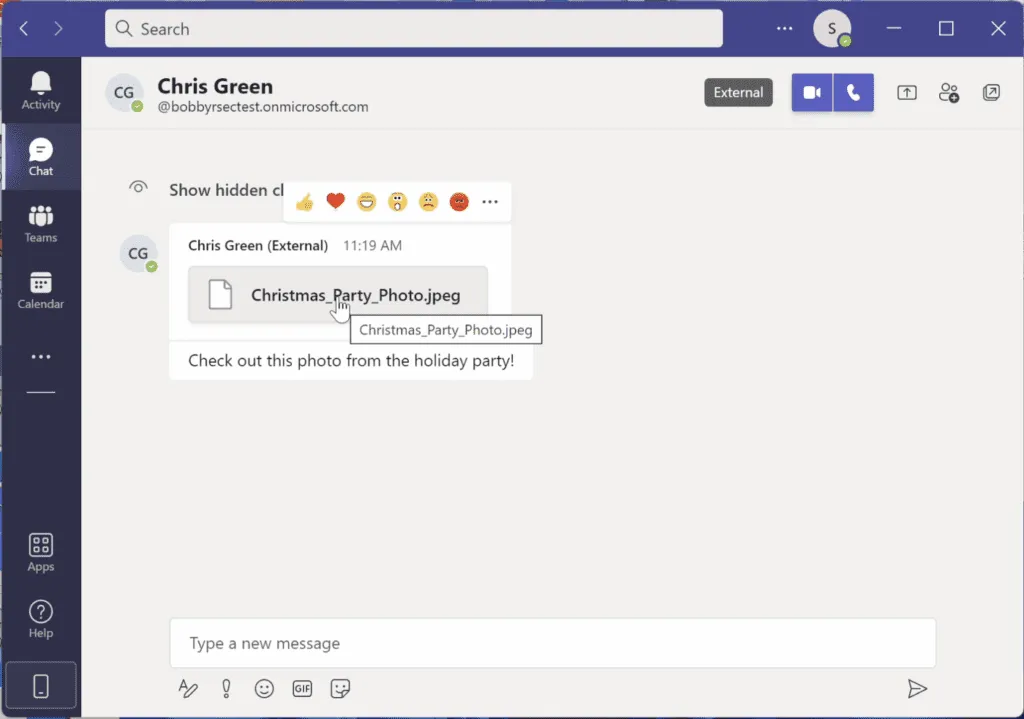

Het onderzoek toont echter aan dat een dergelijke installatie in Microsoft-teams zelf kan worden bereikt door middel van zeer overtuigende bijlagen, zonder enige social engineering of extra exploit van een andere toepassing.

“Dit onderzoek laat zien hoe het mogelijk is om zeer overtuigende phishing-bijlagen naar slachtoffers te sturen via Microsoft Teams, zonder enige manier voor een gebruiker om vooraf te screenen of de gekoppelde bijlage kwaadaardig is of niet,” schreef Rauch.

Elke Teams-bijlage kan legitiem worden weergegeven

Microsoft Teams ondersteunt inderdaad functies zoals Deep Linking, maar het ontbreekt aan de juiste opschoning en validatie, waardoor mogelijk onveilige URI-schema’s mogelijk zijn. Rauch ontdekte dat Teams zal proberen om bestanden in lijn weer te geven, zelfs als de app niet weet hoe het formaat moet worden weergegeven (bijvoorbeeld DLL), waardoor elke bijlage als legitiem wordt weergegeven.

“Wanneer een bestand wordt geüpload naar Microsoft Teams in een bericht aan een toegestane gebruiker zoals een collega in een Azure-organisatie, genereert Microsoft een Sharepoint-koppeling naar het bestand, die alleen de afzender en ontvanger van het bericht van het team kunnen bekijken,” schreef Rauch. “Wanneer een gebruiker vervolgens op verzenden klikt op het Teams-bericht met de bijlage, wordt een JSON-body in een POST-verzoek verzonden naar een Teams-eindpunt met de Sharepoint-koppeling naar het bestand en verschillende andere bestandskenmerken.”

De JSON-body kan door een aanvaller worden gewijzigd om een externe gebruiker ondanks de standaardbeperkingen toegang te geven tot de Teams-bijlage en schadelijke bestanden door te geven zonder enige mogelijkheid tot detectie (bijvoorbeeld in voorschermen).

Het schijnbaar onschadelijke bestand kan worden gebruikt voor een drive-by downloadaanval:

Eenmaal geïnstalleerd, kan het uitvoerbare bestand Microsoft Teams-logboeken controleren om base64 gecodeerde opdrachten te detecteren en uit te pakken. De aanvallers hoeven alleen hun eigen Microsoft Teams-tenant aan te maken en contact op te nemen met de slachtoffers buiten hun organisatie, bijvoorbeeld via externe vergaderingen of chat. Ze kunnen vervolgens vervaardigde GIF-afbeeldingen verzenden die schadelijke opdrachten bevatten die door de Stager op de computer van het doelwit moeten worden uitgevoerd. Teams-logboeken bevatten kopieën van Teams-berichten die door alle Windows-gebruikersgroepen kunnen worden gelezen.

De Stager gebruikt de uitvoer van de uitgevoerde opdrachten als de bestandsnaam (base64-tekst) van een externe GIF die is ingesloten in een adaptieve kaart die is verzonden naar de URL voor de inkomende webhookconnector die is gemaakt voor een Teams-kanaal in de tenant van de aanvallers.

Elke keer dat de servers van Microsoft proberen de GIF-afbeelding op te halen, maakt deze verbinding met de server van de aanvaller om de informatie te leveren.

Met deze slimme strategie kunnen aanvallers microsoft-beveiligingstools omzeilen en stiekem gegevens exfiltreren.

Hoe GIFShell-kwetsbaarheden te verminderen

Deze keten van kwetsbaarheden werd in juni 2022 aan Microsoft gemeld, maar het bedrijf besloot dat het onderzoek niet voldeed aan de ‘lat voor onmiddellijk onderhoud’.

Met andere woorden, het heeft voorlopig geen prioriteit, maar dat betekent niet dat het niet zal worden opgelost. In de tussentijd beveelt Rauch de volgende mitigaties aan:

- Zorg ervoor dat gebruikers zijn getraind om niet op bijlagen van onbekende externe afzenders te klikken.

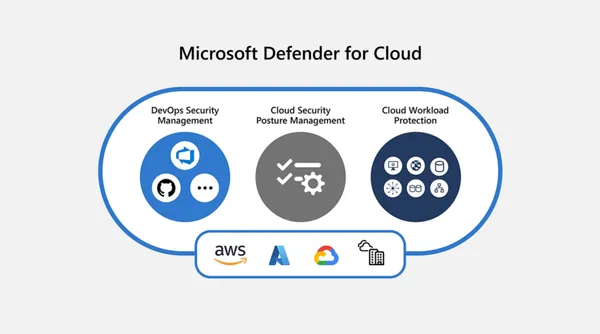

- Implementeer een beleid voor veilige bijlagen in Microsoft Defender voor Office 365 om de drive-by-downloadaanval te voorkomen.

- Schakel SMB-ondertekening in of schakel NTLM volledig uit en zorg ervoor dat er een complex wachtwoordbeleid is om de NTLM-aanvallen te helpen voorkomen.

Er moet ook worden opgemerkt dat Microsoft Teams allowlisting van externe domeinen toestaat in Gebruikersinstellingen (zie externe toegang), zodat u dergelijke ongewenste communicatie met willekeurige externe organisaties theoretisch kunt voorkomen.

Rode teams en pentesters kunnen proberen de aanval te reproduceren door de vereisten en de replicatiestappen van Rauch in zijn rapport te volgen.

Bron: esecurityplanet

Meer weten?

Gerelateerde

blogs

Tech Updates: Microsoft 365, Azure, Cybersecurity & AI – Wekelijks in je Mailbox.