Terug naar het overzicht

20 september 2023

Microsoft Sentinel voor efficiëntere en minder beveiligingswaarschuwingen

Microsoft 365 Defender, Identity Protection en Microsoft Sentinel creëren een lawine aan beveiligingsincidenten die aandacht vereisen. In dit artikel geef ik een overzicht van welke hulpmiddelen tot je beschikking staan, welke incidenten nuttig zijn en hoe je Microsoft Sentinel kunt laten zorgen voor het verminderen van meldingen.

Beheer van beveiligingsincidenten op één scherm

De beveiligingssystemen van vandaag zijn niet perfect. Ze genereren veel valse positieve meldingen, die onderzocht moeten worden om te verifiëren of ze daadwerkelijk kwaadaardig zijn. Sommige incidenten zijn nuttiger dan andere, wat je werk bemoeilijkt.

Als je net begint, is het moeilijk om overzicht te krijgen. Er zijn zo veel verschillende portalen en schermen. Het belangrijkste is om te weten hoe je een overzicht kunt zien van alle openstaande beveiligingsincidenten in jouw omgeving. Daarvoor bestaan twee opties: Microsoft 365 Defender en Microsoft Sentinel.

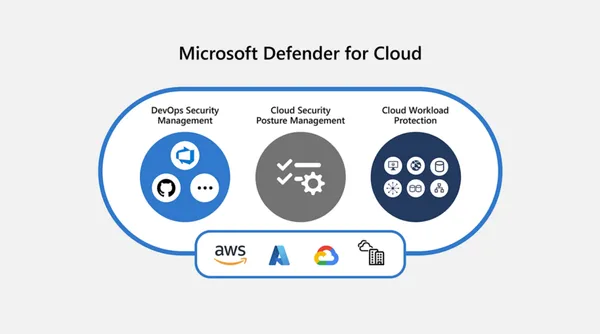

Microsoft 365 Defender

Microsoft 365 Defender is het XDR (Extended Detection and Response) hulpmiddel van Microsoft dat de volgende elementen in jouw omgeving controleert:

- E-mail en bestandssamenwerkingstools (Exchange, SharePoint, Teams en OneDrive)

- Cloudapplicaties zoals Dropbox en Google Drive

- Antivirus en Endpoint Detection and Response (EDR)

- On-premises Active Directory (AD)

- Cloud-identiteiten en hun aanmeldingen

In het Microsoft 365 Defender-portaal kun je navigeren naar het Incidentenpaneel om alle actieve beveiligingsincidenten in jouw omgeving te zien.

Microsoft Sentinel

Bij het gebruik van Microsoft 365 Defender ben je beperkt tot de incidenten en gegevensbronnen die Microsoft biedt. Als je verder wilt gaan, moet je Microsoft Sentinel inzetten.

Microsoft Sentinel is een cloudgebaseerd SIEM-product (Security Information and Event Management) van Microsoft. Het is gebouwd bovenop Microsoft Azure.

In het SIEM kun je aangepaste gegevensbronnen toevoegen zoals ERP-systemen, netwerklogs en nog veel meer. Microsoft Sentinel is een volledig open systeem, wat betekent dat het mogelijk is om alle detecties aan te passen en aangepaste integraties te bouwen.

Microsoft Sentinel versus Defender

Het kiezen tussen Sentinel en Defender is belangrijk omdat je moet kiezen wat je als enige raamwerk gaat gebruiken.

Defender biedt eenvoud voor kleinere organisaties die geen groot beveiligingsteam hebben. Microsoft Sentinel voegt meer complexiteit toe, maar maakt meer maatwerk, gegevensbronnen en aangepaste integraties mogelijk, wat geweldig is voor grotere organisaties met grotere teams.

Kwaliteit van incidenten

Niet alle incidenten zijn gelijk; sommige zijn nuttiger dan andere. En het is belangrijk om je prioriteiten op een rijtje te krijgen. Er zijn slechts 24 uur in een dag, en het is onmogelijk om elk enkel alert te onderzoeken. Daarom is het belangrijk om sommige van de standaardmeldingen boven andere te prioriteren.

Valse positieven vermijden

Een goed voorbeeld is het ‘onbekende aanmeldings’-alarm, dat wordt gegenereerd wanneer een gebruiker een verdachte aanmelding maakt vanaf een eerder onbekend apparaat of locatie. Hoewel dit in theorie geweldig klinkt, genereert het alarm valse positieven wanneer gebruikers reizen of een VPN-service gebruiken. Dit soort incidenten is niet zo nuttig als incidenten gegenereerd door Microsoft Defender voor Endpoint, het AV en EDR-product.

Incidenten van Microsoft Defender voor Endpoint hebben een veel hogere betrouwbaarheid, wat betekent dat ze een hogere prioriteit moeten krijgen. Deze soorten incidenten zullen kwaadaardige activiteiten op endpoints (laptops, desktops en mobiele apparaten) en servers aangeven.

Bijna alle incidenten zullen op een bepaald moment valse positieven genereren. Het is belangrijk om ze dan zo veel mogelijk aan te passen. De meeste ingebouwde detecties laten je toe om uitzonderingen toe te voegen om te zorgen dat je niet steeds hetzelfde incident ontvangt. Je beveiligingstool zou continu moeten evolueren om dergelijke valse positieven te vermijden. Door dit werk te doen, voorkom je herhaaldelijke onderzoeken.

Automatisering voor de winst

Om de gemiddelde reactietijd te minimaliseren (de tijd die het duurt voordat er actie wordt ondernomen op een incident, zoals het resetten van een wachtwoord), is automatisering essentieel. Automatisering helpt ons in twee verschillende scenario’s: verrijking en geautomatiseerde acties.

Verrijking van incidenten

Verrijking is het proces van het toevoegen van zoveel mogelijk context aan het incident, waaronder:

- Informatie over de gebruiker.

- Informatie over hun eerdere en huidige activiteit.

- Informatie over de indicatoren (IP-adressen, bestandshashes, enz.

- En nog veel meer.

Door verrijking heeft een Security Operations Center (SOC) -analist alle informatie op één plek en kan snel de volledige reikwijdte van het incident begrijpen.

Geautomatiseerde acties

Geautomatiseerde acties hebben als doel de tijd die het kost om herstelacties uit te voeren te minimaliseren. Voorbeelden van deze acties zijn het resetten van een gebruikerswachtwoord of het isoleren van een host. Door acties te automatiseren, zorgen we ervoor dat ze gebeuren in een vooraf gedefinieerde stroom, en ze kunnen worden geautomatiseerd om de afhankelijkheid van een SOC-analist te verwijderen.

Hoe Microsoft 365 Defender en Microsoft Sentinel meldingen kunnen verminderen

Hoewel zowel Microsoft 365 Defender als Microsoft Sentinel veel ingebouwde detecties bieden, laten beide producten je toe om aangepaste regels toe te voegen.

Aangepaste regels

Het toevoegen van aangepaste regels is belangrijk om specifieke bedreigingen in jouw omgeving te monitoren. Een systeem zoals Defender voor Endpoint wordt gedeeld over duizenden klanten. Als een nieuwe detectie wordt toegevoegd, moet Microsoft deze valideren voor al deze klanten.

We hebben het voordeel dat detectie alleen in onze eigen omgeving moet passen. Door een aangepaste detectieregel te maken, kunnen we onze eigen uitsluitingen maken en verwacht gedrag uitsluiten.

Laten we het voorbeeld nemen van een beheerder die 50 gebruikersaccounts tegelijk uitschakelt. Dit is verdachte activiteit die we willen monitoren. Er kan echter een achtergrondproces in jouw omgeving zijn dat inactieve accounts opruimt. Dit betekent dat het incident veel valse positieven zal genereren.

Door zelf de use-case te bouwen, kunnen we onze eigen uitsluitingen toevoegen om ervoor te zorgen dat we alleen de incidenten ontvangen die we willen zien.

Kusto Query Taal

Het bouwen van aangepaste detecties in beide producten gebeurt in KQL. KQL staat voor Kusto Query Taal, en het is een vraagtaal die vaak wordt vergeleken met SQL. KQL stelt je in staat om gegevens op te halen uit de enorme gegevenssets die Defender en Sentinel verzamelen.

KQL is een belangrijke taal om onder de knie te krijgen, omdat het statistische functies op jouw gegevens kan uitvoeren om uitschieters te identificeren. Hoewel de meeste gegevens die in KQL worden gevonden ook beschikbaar zijn in het portaal, zal het ophalen van de gegevens met KQL veel sneller gaan zodra je de taal leert.

De tijd die het kost om kwaadaardig gedrag te identificeren verkorten

Microsoft 365 Defender en Microsoft Sentinel zijn producten met een steile leercurve. Ze zijn beide complex en capabel, maar het duurt even voordat je ze onder de knie hebt. Als je serieus bent over beveiliging, is het belangrijk om tijd te besteden aan de stack en te leren welke incidenten worden gegenereerd.

Incidenten moeten grondig worden onderzocht, en hun output moet worden gebruikt om detectie te verbeteren. Door voortdurend detecties te verbeteren, verkort je de tijd die het kost om kwaadaardig gedrag te identificeren.

Meer weten?

Gerelateerde

blogs

Tech Updates: Microsoft 365, Azure, Cybersecurity & AI – Wekelijks in je Mailbox.