Terug naar het overzicht

25 februari 2025

Sign-In met Device Code: Handig of een Beveiligingsrisico?

Het aanmelden met een Device Code is een handige methode voor apparaten zonder toetsenbord of invoermogelijkheden. Denk aan IoT-apparaten, slimme schermen en sommige embedded systemen. Maar is het ook veilig? En waarom zou je het blokkeren in Microsoft Conditional Access?

In deze blog duiken we in:

✅ De voordelen van device code sign-in

⚠️ De risico’s en nadelen

???? Waarom je het moet blokkeren in Conditional Access

???? Waarom je ook Authentication Transfer moet uitschakelen

✅ Voordelen van Device Code Sign-In voor IoT

IoT-apparaten hebben vaak geen scherm of toetsenbord om inloggegevens in te voeren. De Device Code Flow lost dit op door een korte code te genereren die je op een ander apparaat invoert, zoals je telefoon of computer. Dit heeft een aantal voordelen:

???? Eenvoudige integratie: IoT-apparaten kunnen zich gemakkelijk aanmelden zonder dat je handmatig inloggegevens hoeft in te voeren.

???? Gebruiksvriendelijk: De gebruiker hoeft alleen een code in te voeren op een vertrouwd apparaat, wat snel en efficiënt werkt.

???? Geen complexe configuraties nodig: Geen gedoe met VPN’s of certificaten – het aanmelden is laagdrempelig.

Handig, toch? Maar er zit een addertje onder het gras… ????

⚠️ De risico’s en nadelen van Device Code Sign-In

Hoewel het praktisch is, brengt deze methode ook beveiligingsrisico’s met zich mee:

❌ Minder veilige authenticatie: Het is lastiger om Multi-Factor Authentication (MFA) af te dwingen bij device code sign-in, wat de kans op ongeautoriseerde toegang vergroot.

❌ Geen apparaatbeheer: Je hebt geen controle over het apparaat waarmee wordt ingelogd, wat kan betekenen dat onbeheerde apparaten toegang krijgen tot gevoelige data.

❌ Mogelijkheid tot phishing-aanvallen: Een aanvaller kan een malafide apparaat laten inloggen met een device code zonder dat de gebruiker het doorheeft.

Kortom, zonder aanvullende beveiligingsmaatregelen vormt deze methode een risico voor bedrijfsdata.

Visuele uitleg van een device code phishing-aanval, waarbij een hacker een device code aanvraagt, doorstuurt naar het slachtoffer en toegang verkrijgt tot het account. Bron: Microsoft²

???? Waarom blokkeren in Microsoft Conditional Access?

Om deze risico’s te beperken, kun je in Microsoft Entra ID (voorheen Azure AD) een Conditional Access-beleid instellen dat Sign-In met Device Code blokkeert. Dit zorgt voor:

???? Verhoogde beveiliging – Alleen beheerde en beveiligde apparaten kunnen toegang krijgen tot bedrijfsdata.

???? Naleving van security policies – Voorkomt dat ongeautoriseerde of onbeheerde apparaten verbinding maken.

????️ Bescherming tegen phishing en frauduleuze toegang – Verkleint de kans dat kwaadwillenden ongeautoriseerd inloggen.

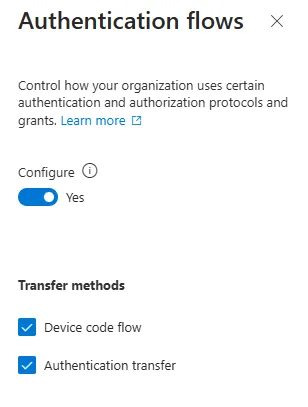

???? Blokkeer ook Authentication Transfer

Naast Device Code Flow is het ook verstandig om Authentication Transfer uit te schakelen in je Conditional Access-beleid. Hiermee voorkom je dat:

❌ Gebruikers via een omweg toch een sessie kunnen overdragen van een onbeheerd apparaat naar een ander apparaat.

❌ Conditional Access-regels worden omzeild, waardoor minder veilige apparaten alsnog toegang kunnen krijgen.

Wil je volledige controle over aanmeldingen? Schakel dan zowel Device Code Flow als Authentication Transfer uit in je policy.

???? Nieuwe Cyberdreiging: Russische Hackers Misbruiken Device Code Phishing

Microsoft waarschuwt voor een nieuwe cyberdreiging waarbij Russische hackers (Storm-2372) misbruik maken van device code phishing om accounts te kapen. Sinds 2024 zijn meerdere sectoren getroffen, waaronder overheden, IT, defensie en energiebedrijven in Europa, Noord-Amerika, Afrika en het Midden-Oosten².

???? Conclusie: Blokkeren of niet?

✔️ Voor IoT en specifieke toepassingen kan Sign-In met Device Code handig zijn, maar het moet met beleid worden ingezet.

✔️ In standaard bedrijfsomgevingen is het veiliger om deze methode te blokkeren via Conditional Access.

✔️ Wil je het toch gebruiken? Zorg dan voor extra beveiligingsmaatregelen zoals device compliance en sterke MFA-regels.

???? Benieuwd hoe jouw organisatie Conditional Access optimaal kan inzetten? Stuur ons een bericht! ????

Referenties

¹https://learn.microsoft.com/en-us/entra/msal/java/getting-started/device-code-flow

Over de auteur

Mijn naam is Alta Martes, specialist in Microsoft 365 en Google Workspace, met een focus op moderne werkplekbeheer, cloudbeveiliging en identity & access management. Met jarenlange ervaring help ik organisaties bij het optimaliseren van hun IT-infrastructuur en het creëren van een veilige, efficiënte digitale werkplek.

???? Hulp nodig met jouw Microsoft 365-strategie?

Klik hieronder en ontdek hoe wij jouw organisatie kunnen ondersteunen:

Meer weten?

Gerelateerde

blogs

Tech Updates: Microsoft 365, Azure, Cybersecurity & AI – Wekelijks in je Mailbox.